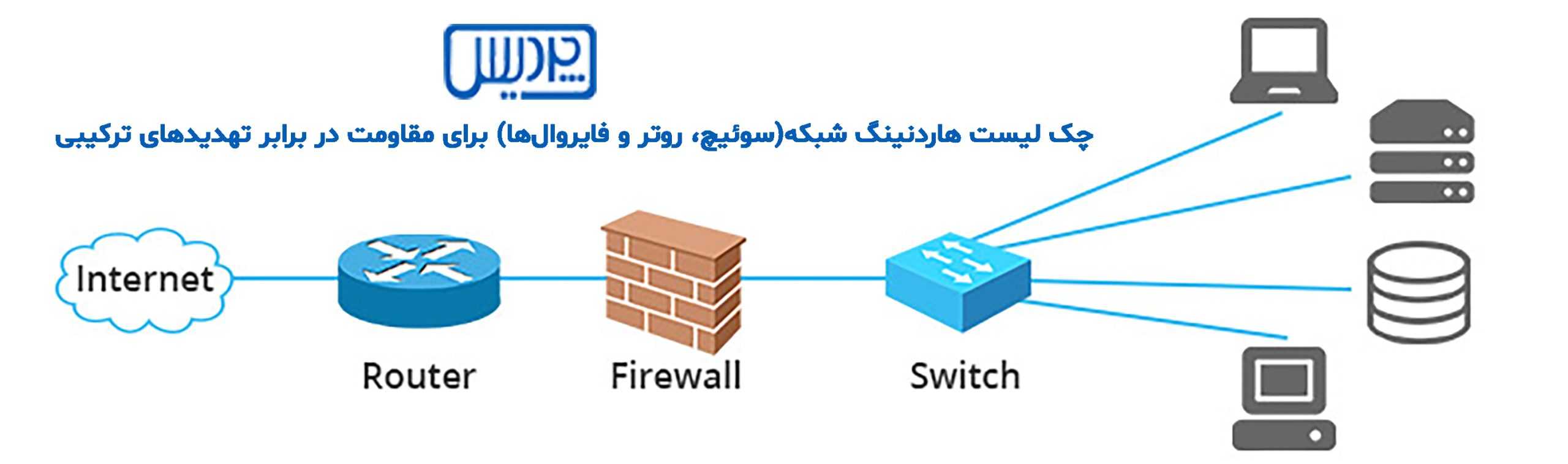

در شرایط بحرانی و جنگی، شبکههای سازمانی بهویژه تجهیزات زیرساختی مانند سوئیچها، روترها و فایروالها هدف حملات پیچیده و ترکیبی قرار میگیرند. برای مقابله با این تهدیدات، هاردنینگ (Hardening) این تجهیزات بهمنظور کاهش سطح حمله و افزایش مقاومت در برابر نفوذ، امری ضروری است.

هاردنینگ تجهیزات شبکه مجموعهای از اقدامات فنی و پیکربندیهای امنیتی است که با هدف کاهش سطح حمله، افزایش کنترل دسترسی، و بهبود نظارت بر سیستم انجام میشود. این اقدامات شامل بهروزرسانی سیستم، مدیریت کاربران، پیکربندی فایروال، محدودسازی سرویسها، و استفاده از ابزارهای امنیتی مانند ACLها و پروتکلهای امن است.

راهنمای مطالعه

هاردنینگ سوئیچها

- بهروزرسانی سیستم و بستهها

اطمینان حاصل کنید که سیستمعامل و تمامی بستههای نرمافزاری سوئیچها بهروز هستند. استفاده از ابزارهای مدیریت مرکزی برای بهروزرسانی منظم توصیه میشود.

- مدیریت کاربران و دسترسیها

- حذف یا غیرفعالسازی حسابهای کاربری غیرضروری.

- استفاده از اصل حداقل دسترسی (Least Privilege) برای کاربران و سرویسها.

- استفاده از احراز هویت دو مرحلهای (2FA) برای دسترسیهای حساس.

- پیکربندی فایروال

استفاده از ACLها برای کنترل ترافیک ورودی و خروجی. تنظیم قوانین فایروال برای محدودسازی دسترسی به پورتها و سرویسهای غیرضروری.

- ابزارهای کلیدی

- Port Security: محدودسازی تعداد دستگاههای مجاز به اتصال به هر پورت.

- BPDU Guard: جلوگیری از حملات STP با غیرفعالسازی پورتهایی که BPDU دریافت میکنند.

- Storm Control: محدودسازی ترافیک Broadcast، Multicast و Unicast برای جلوگیری از حملات DoS.

هاردنینگ روترها

- بهروزرسانی سیستم و بستهها

اطمینان حاصل کنید که سیستمعامل و تمامی بستههای نرمافزاری روترها بهروز هستند. استفاده از ابزارهای مدیریت مرکزی برای بهروزرسانی منظم توصیه میشود.

- مدیریت کاربران و دسترسیها

- حذف یا غیرفعالسازی حسابهای کاربری غیرضروری.

- استفاده از اصل حداقل دسترسی (Least Privilege) برای کاربران و سرویسها.

- استفاده از احراز هویت دو مرحلهای (2FA) برای دسترسیهای حساس.

- پیکربندی فایروال

استفاده از ACLها برای کنترل ترافیک ورودی و خروجی. تنظیم قوانین فایروال برای محدودسازی دسترسی به پورتها و سرویسهای غیرضروری.

- ابزارهای کلیدی

- Control Plane Policing (CoPP): محافظت از منابع کنترل روتر در برابر ترافیک مخرب.

- Routing Protocol Authentication: استفاده از احراز هویت برای پروتکلهای مسیریابی مانند OSPF و BGP.

- SNMPv3: استفاده از نسخه امنتر پروتکل SNMP برای مدیریت روترها.

هاردنینگ فایروالها

- بهروزرسانی سیستم و بستهها

اطمینان حاصل کنید که سیستمعامل و تمامی بستههای نرمافزاری فایروالها بهروز هستند. استفاده از ابزارهای مدیریت مرکزی برای بهروزرسانی منظم توصیه میشود.

- مدیریت کاربران و دسترسیها

- حذف یا غیرفعالسازی حسابهای کاربری غیرضروری.

- استفاده از اصل حداقل دسترسی (Least Privilege) برای کاربران و سرویسها.

- استفاده از احراز هویت دو مرحلهای (2FA) برای دسترسیهای حساس.

- پیکربندی فایروال

تنظیم دقیق قوانین فایروال برای کنترل ترافیک ورودی و خروجی. استفاده از فیلترهای Geo-IP برای محدودسازی ترافیک از مناطق خاص.

- ابزارهای کلیدی

- Intrusion Prevention System (IPS): شناسایی و جلوگیری از حملات شناختهشده.

- Application Control: کنترل دسترسی به برنامهها و سرویسهای خاص.

- SSL Inspection: بررسی ترافیک رمزگذاریشده برای شناسایی تهدیدات مخفی.

چکلیست اجرایی

| سوئیچها | ||

|---|---|---|

| مرحله | اقدام | توضیحات |

| 1 | بهروزرسانی سیستم | نصب آخرین بهروزرسانیها و پچهای امنیتی |

| 2 | مدیریت کاربران | حذف حسابهای غیرضروری و اعمال اصل حداقل دسترسی |

| 3 | پیکربندی فایروال | محدودسازی ترافیک ورودی و خروجی به سرویسهای ضروری |

| 4 | استفاده از Port Security | محدودسازی تعداد دستگاههای مجاز به اتصال به هر پورت |

| 5 | استفاده از BPDU Guard | جلوگیری از حملات STP |

| 6 | استفاده از Storm Control | محدودسازی ترافیک Broadcast، Multicast و Unicast |

| روترها | ||

|---|---|---|

| مرحله | اقدام | توضیحات |

| 1 | بهروزرسانی سیستم | نصب آخرین بهروزرسانیها و پچهای امنیتی |

| 2 | مدیریت کاربران | حذف حسابهای غیرضروری و اعمال اصل حداقل دسترسی |

| 3 | پیکربندی فایروال | محدودسازی ترافیک ورودی و خروجی به سرویسهای ضروری |

| 4 | استفاده از CoPP | محافظت از منابع کنترل روتر |

| 5 | استفاده از Routing Protocol Authentication | احراز هویت برای پروتکلهای مسیریابی |

| 6 | استفاده از SNMPv3 | استفاده از نسخه امنتر پروتکل SNMP |

| فایروالها | ||

|---|---|---|

| مرحله | اقدام | توضیحات |

| 1 | بهروزرسانی سیستم | نصب آخرین بهروزرسانیها و پچهای امنیتی |

| 2 | مدیریت کاربران | حذف حسابهای غیرضروری و اعمال اصل حداقل دسترسی |

| 3 | پیکربندی فایروال | تنظیم دقیق قوانین فایروال |

| 4 | استفاده از IPS | شناسایی و جلوگیری از حملات شناختهشده |

| 5 | استفاده از Application Control | کنترل دسترسی به برنامهها و سرویسهای خاص |

| 6 | استفاده از SSL Inspection | بررسی ترافیک رمزگذاریشده |

جمعبندی

هاردنینگ تجهیزات شبکه در شرایط بحرانی و جنگی، نقش حیاتی در حفظ امنیت و پایداری زیرساختهای فناوری اطلاعات ایفا میکند. با اجرای اقدامات فوق و استفاده از ابزارهای مناسب، میتوان سطح حمله را کاهش داد و مقاومت سیستم را در برابر تهدیدات ترکیبی افزایش داد.