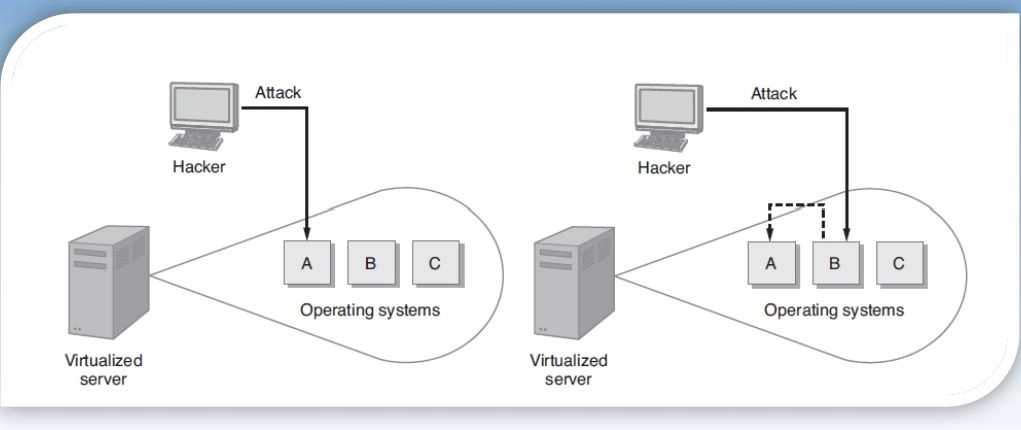

در شکل زیر سمت چپ ابتدا حمله کننده قصد نفوذ به ماشین مجازی A را دارد و چون قادر به این کار نمی باشد، ابتدا سایر ماشین های مجازی روی آن سرور را شناسایی کرده که B و C می باشند، و سپس در شکل زیر سمت راست به آسیب پذیری ماشین مجازی B که ماشین مجازی فرار نامیده می شود پی می برد و به آن نفوذ کرده و از طریق آن به ماشین مجازی A که هدف اصلی حمله می باشد نفوذ می کند.

ماشین های مجازی آسیب پذیر

سیستم عامل های نا امن مثل ویندوزهای قدیمی، که فاقد featureهای امنیتی جدید از قبیل حفاظت در مقابل Poison Cookie و Hardened Stack و تصادفی سازی آدرس حافظه می باشند.

ماشین های مجازی که همه ترافیک لایه دو آن ها از کارت شبکه های یکسان به سوییچ فیزیکی عبور می کند. حمله کننده با دسترسی به یک پورت سوییچ فیزیکی و عبور ترافیک به درون شبکه محیط مجازی سازی به راحتی وارد آن شده و شبکه مجازی سازی، شبیه هاب عمل می کند و هیچ گونه امنیتی در آن وجود ندارد.

راه های پیشگیری از حمله Guest-Hopping

- گروه بندی و جداسازی Uplinkها برای اینکه ترافیک اینترنت از ترافیک دیتابیس تفکیک شود و از دسترسی مستقیم سرورهای دیتابیس به اینترنت جلوگیری شود.

- استفاده از Private VALN برای اینکه ماشین های مجازی با یکدیگر ارتباط نداشته باشند و فقط ماشین های مجازی بتوانند با gateway خودشان در ارتباط باشند.

- استفاده از آخرین ورژن و امن ترین سیستم عامل ها به همراه وصله های امنیتی بروز.

منبع:

https://www.owasp.org/index.php/Cloud-10_Multi_Tenancy_and_Physical_Security

http://searchvmware.techtarget.com/definition/VMware-vSphere-Security-Hardening-Guide