دادهها فقط هدف حملات سایبری نیستند

در بسیاری از سازمانها، امنیت اطلاعات صرفاً به لایههای سایبری مانند Firewall ،Endpoint Security و SIEM محدود میشود.

اما تجربه رخدادهای واقعی نشان میدهد که Storage Infrastructure یکی از آسیبپذیرترین لایهها در برابر نفوذ دیجیتال، سرقت فیزیکی و تخریب عمدی (Sabotage) است.

هر استوریجی که قابل دسترسی باشد، بالقوه میتواند:

- کپی شود

- رمزگذاری (Ransomware) شود

- حذف یا Overwrite شود

- یا در سطح Firmware و Volume تخریب گردد

در شرایط بحرانی، هر یک از این سناریوها میتواند منجر به توقف سرویس، از دست رفتن داده و شکست عملیاتی سازمان شود.

راهنمای مطالعه

ما در پردیسکو به عنوان ارائهدهنده راهکارهای ذخیرهسازی و امنیت دادههای دیجیتال آمادهایم تا در قالب مشاوره تخصصی و رایگان سازمان شما را همراهی کنیم.

تهدیدات اصلی علیه Storage Infrastructure

| ردیف | نوع تهدید | شرح مختصر | نمونهها |

|---|---|---|---|

| 1 | Digital Intrusion | نفوذ دیجیتال | Network Attack, Software Exploit, Credential Theft |

| 2 | Physical Theft | سرقت فیزیکی | Disk Theft, NAS, RDX, Backup Devices |

| 3 | Sabotage | تخریب عمدی | Delete Snapshot, Wipe Volume, Firmware Tampering |

| 4 | Insider Threat | تهدید داخلی | Abuse of Authorized Access by Employee or Contractor |

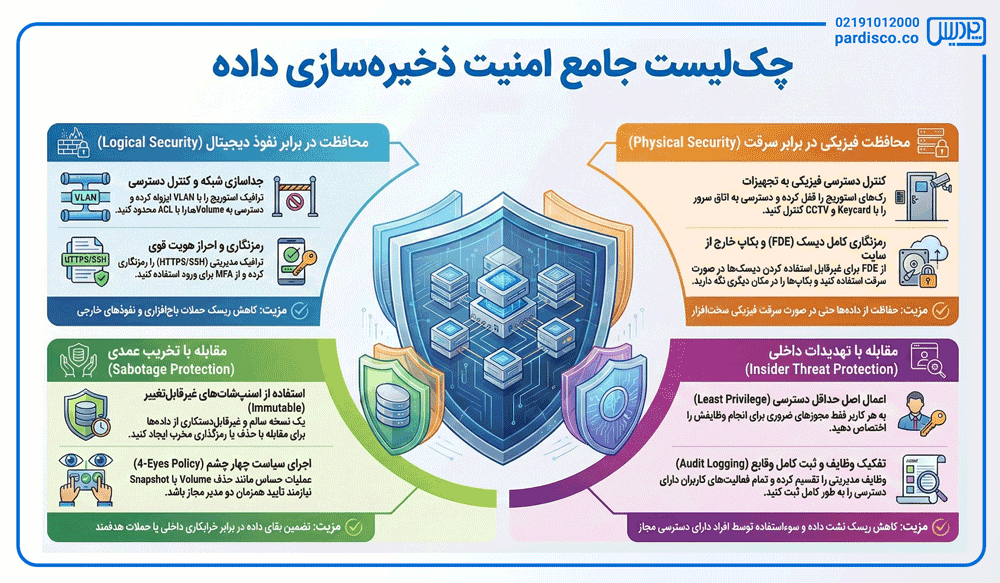

چکلیست محافظت در برابر نفوذ دیجیتال (Logical Security)

هدف: جلوگیری از دسترسی غیرمجاز به Volumeها، LUNها و Management Plane

- جداسازی ترافیک Storage با VLAN و Network Isolation (iSCSI / NFS)

- اعمال ACL برای کنترل دسترسی به Volume و LUN

- استفاده از Firewall سختافزاری یا نرمافزاری برای Storage LAN

- رمزنگاری ترافیک مدیریتی (HTTPS ,SSH ,SNMPv3)

- پیادهسازی Role-Based Access Control (RBAC) در Storage Console

- فعالسازی Audit Logging و ارسال Log به Syslog Central

- غیرفعالسازی پورتهای بلااستفاده و عدم اتصال مستقیم Storage به Internet

- حذف Credentialهای پیشفرض و استفاده از Multi-Factor Authentication (MFA)

- بهروزرسانی منظم Firmware و Security Patchها

مزیت: کاهش ریسک نفوذ، Ransomware و سوءاستفاده از دسترسی مدیریتی

پیشنهاد مطالعه:

چکلیست محافظت فیزیکی در برابر سرقت (Physical Security)

هدف: جلوگیری از خروج غیرمجاز داده از طریق دسترسی فیزیکی

- قفل رک استوریج و کنترل دسترسی به Data Room (Keycard + CCTV)

- استفاده از Full Disk Encryption (FDE)

- اتصال استوریج به سیستمهای هشداردهی (Door ,Fire ,Intrusion)

- شمارهگذاری دیسکها و ثبت موقعیت در رک (Asset Management)

- استفاده از Physical Tamper Locks برای NAS و RDX

- عدم نگهداری Storageهای قابلحمل در محیطهای اداری

- تهیه Offline Backup و نگهداری در موقعیت جغرافیایی متفاوت

مزیت: جلوگیری از Data Exfiltration حتی در صورت سرقت سختافزار

چکلیست مقابله با تخریب عمدی (Sabotage Protection)

هدف: حفظ یک نسخه سالم و غیرقابلدستکاری از دادهها

- استفاده از Immutable Snapshot (Open-E ,NetApp ,ZFS)

- محدودسازی حذف Volume و Snapshot (Confirmation + Role Check)

- اجرای 4-Eyes Policy برای عملیات حساس

- Monitoring فعال برای Snapshot Drop ،Wipe یا تغییرات غیرعادی

- تعریف Volumeهای Read-Only برای دادههای حیاتی

- تست دورهای Restore از Backup

- ایزولهسازی Backup و Storage از شبکه کاربران نهایی

مزیت: بقای داده حتی در صورت خرابکاری داخلی یا حمله هدفمند

پیشنهاد مطالعه:

چکلیست مقابله با تهدیدات داخلی (Insider Threat Protection)

هدف: جلوگیری از سوءاستفاده، خرابکاری یا نشت داده توسط افراد دارای دسترسی مجاز

- فعالسازی Password در BIOS و IPMI/BMC

- غیرفعالسازی Boot از USB/CD

- قفل پورتهای فیزیکی USB

- استفاده از TPM یا HSM برای نگهداری امن کلیدهای رمزنگاری

- فعالسازی Alarm در صورت باز شدن کیس یا رک

- اعمال اصل Least Privilege برای کاربران و Adminها

- حذف Shared Account و تعریف حساب مجزا برای هر فرد

- اجرای 4-Eyes Policy برای عملیات حساس

- فعالسازی Audit Logging کامل و غیرقابلحذف

- تفکیک وظایف مدیریتی (Separation of Duties)

- پایش رفتار غیرعادی کاربران دارای دسترسی

- ثبت و کنترل دسترسی فیزیکی افراد داخلی به تجهیزات

مزیت: کاهش ریسک خرابکاری، نشت داده و سوءاستفاده از دسترسی مجاز توسط افراد داخلی

توصیههای تکمیلی برای محیطهای حساس

1. جداسازی SAN و NAS از شبکه کاربران (Air-Gap)

2. اجرای دورهای Penetration Test روی Storage Layer

3. ایجاد حساب مجزا برای هر Admin با Least Privilege

4. مستندسازی تغییرات و لاگگیری کامل عملیات مدیریتی

5. کنترل حمل فیزیکی دیسکها با DCIM و فرم تحویل

6. استفاده ترکیبی از ZFS + Encryption + Snapshot

جمعبندی: استوریج بدون محافظت، یک ریسک عملیاتی پنهان است

همانطور که Firewall بدون Policy مناسب بیاثر است، Storage بدون کنترل دسترسی، رمزنگاری و محافظت فیزیکی، تنها یک مخزن داده نیست؛ بلکه یک نقطه شکست بحرانی است.

اگر قرار است سازمان در بدترین سناریوها پایدار بماند، Storage Infrastructure باید بهعنوان یک دارایی امنیتی حیاتی طراحی و محافظت شود.

سوالات متداول

- مهمترین تهدید علیه Storage Infrastructure چیست؟

ترکیبی از نفوذ دیجیتال، Insider Threat و تخریب عمدی که بدون کنترل Snapshot و دسترسی میتواند منجر به از دست رفتن کامل داده شود. - آیا رمزنگاری دیسک بهتنهایی برای امنیت استوریج کافی است؟

خیر. رمزنگاری باید در کنار RBAC ،Immutable Snapshot ،Audit Logging و محافظت فیزیکی استفاده شود. - Immutable Snapshot چه تفاوتی با Backup معمولی دارد

Immutable Snapshot غیرقابل حذف یا تغییر است و حتی در صورت دسترسی Admin یا حمله Ransomware نیز باقی میماند.

منابع تخصصی

- SNIA: Storage Security Guidelines & Best Practices

- NIST 800-88 & 800-53 – Data Protection & Physical Security

- Open-E JovianDSS: Secure Configuration Guide

- NetApp TR-4569: Hardening ONTAP Storage Systems

- Gartner: “Physical Layer Risks in Data-Centric Infrastructures”

- RedHat: Threat Mitigation in Storage Layer

- ISO 27001 Annex A.9 & A.11: Access & Physical Protection