در عصر دیجیتال امروز، دادهها به عنوان یکی از ارزشمندترین داراییهای سازمانها شناخته میشوند. با این حال این ارزش بالا، دادهها را به هدفی جذاب برای مجرمان سایبری تبدیل کرده است. در میان تهدیدات متعدد امنیتی، باجافزارها به یکی از خطرناکترین و پرهزینهترین چالشهای امنیتی تبدیل شدهاند.

باجافزارها نوعی بدافزار هستند که با رمزگذاری دادهها، آنها را غیرقابل دسترس میکنند و در ازای بازگرداندن دسترسی درخواست باج میکنند. این تهدید نه تنها میتواند منجر به از دست رفتن دادههای حیاتی شود بلکه میتواند خسارات مالی قابل توجهی را نیز به همراه داشته باشد.

اهمیت استراتژی جامع امنیتی

برای مقابله موثر با تهدید باجافزارها، سازمانها نیاز به یک استراتژی جامع امنیتی دارند. این استراتژی باید شامل موارد زیر باشد:

پیشگیری: استفاده از فناوریهای پیشرفته برای جلوگیری از نفوذ باجافزارها

تشخیص: سیستمهای هوشمند برای شناسایی سریع حملات باجافزاری

واکنش: پروتکلهای موثر برای پاسخ سریع به حوادث

بازیابی: راهکارهای قوی برای بازگرداندن دادهها و سیستمها به حالت عادی

راهکارهای جامع Symantec Endpoint Protection Manager

در ادامه این مقاله، به بررسی دقیق ویژگیهای جامع سیمانتک و اقدامات لازم برای مقابله با تهدیدات باجافزاری خواهیم پرداخت. این راهکارها نمونهای از استراتژیهای پیشرفتهای هستند که برای محافظت از دادههای سازمانی در برابر تهدیدات پیچیده امروزی طراحی شدهاند.

گام 1: فعالسازی حفاظت File-Based

نرمافزار امنیتی سیمانتک، فایلهای آلوده به ویروسهای خطرناکی مانند Ransom.Maze ،Ransom.Sodinokibi و تروجان Backdoor.Cobalt را به طور خودکار قرنطینه میکند تا از آسیب رسیدن به سیستم جلوگیری کند. برای این منظور لازم است سیاست حفاظت در برابر ویروسها و جاسوسافزارها را فعال کنید که بهصورت پیشفرض در سیمانتک فعال است.

گام 2: فعالسازی تحلیل رفتاری SONAR

SONAR، فناوری هوشمند تعبیه شده در Symantec Endpoint Protection با تحلیل رفتار برنامهها از اجرای بدافزارهای پیچیدهای مانند CryptoLocker جلوگیری میکند. این فناوری با شناسایی الگوهای غیرعادی در فعالیت نرمافزارها، حتی قبل از اینکه بدافزار به سیستم شما آسیب برساند آن را تشخیص میدهد. با فعال کردن SONAR، یک لایه امنیتی قدرتمند به سیستم خود اضافه کرده و از اطلاعات مهم خود در برابر حملات سایبری محافظت خواهید کرد. برای این منظور لازم است در سیاست حفاظت در برابر ویروسها و جاسوسافزارها، روی SONAR کلیک کنید و گزینه فعالسازی SONAR را انتخاب کنید. این گزینه به صورت پیش فرض در سیمانتک فعال است.

گام 3: ویرایش تنظیمات Download Insight

Insight سیمانتک با قرنطینه کردن فایلهایی که مشتریان میدانند مخرب هستند یا هنوز اثبات نشده که ایمن یا مخرب هستند، از انواع باجافزار جلوگیری میکند.

اقدام لازم:

ویژگی هوشمند Download Insight به صورت خودکار فعال شده است. این ویژگی به عنوان بخشی از تنظیمات امنیتی پیشرفته، از سیستم شما در برابر ویروسها و بدافزارها محافظت میکند.

1. در کنسول سیاست مورد نظر حفاظت در برابر ویروسها و جاسوسافزارها را باز کرده و روی Download Protection کلیک کنید.

اگر در حال افزودن یک سیاست جدید هستید، گزینه Virus and Spyware Protection policy – High Security را انتخاب کنید.

2. در تب Download Insight مطمئن شوید که گزینه فعالسازی Download Insight برای شناسایی خطرات احتمالی در فایلهای دانلود شده بر اساس اعتبار فایل انتخاب شده باشد.

3. گزینههای پیشفرض زیر را بررسی کنید:

- فایلهایی که 5 کاربر یا کمتر دارند.

- فایلهایی که کاربران به مدت 2 روز یا کمتر میشناسند.

مقادیر پیش فرض باعث میشود که کلاینت هر فایلی که توسط پنج کاربر گزارش نشده یا کمتر از 2 روز گذشته شناخته شده، بهعنوان فایل تأیید نشده در نظر بگیرد. وقتی فایلهای تأیید نشده با این معیارها مطابقت دارند، Download Insight آنها را بهعنوان فایلهای مخرب شناسایی میکند.

4. مطمئن شوید که گزینه Automatically trust any file downloaded from a trusted Internet or intranet site انتخاب شده باشد.

5. در تب Actions، اولین اقدام را به صورت Quarantine Risk و دومین اقدام را بهصورت Leave alone انتخاب کنید.

6. برای فایلهای ناشناخته، روی Quarantine Risk کلیک کنید.

7. روی OK کلیک کنید.

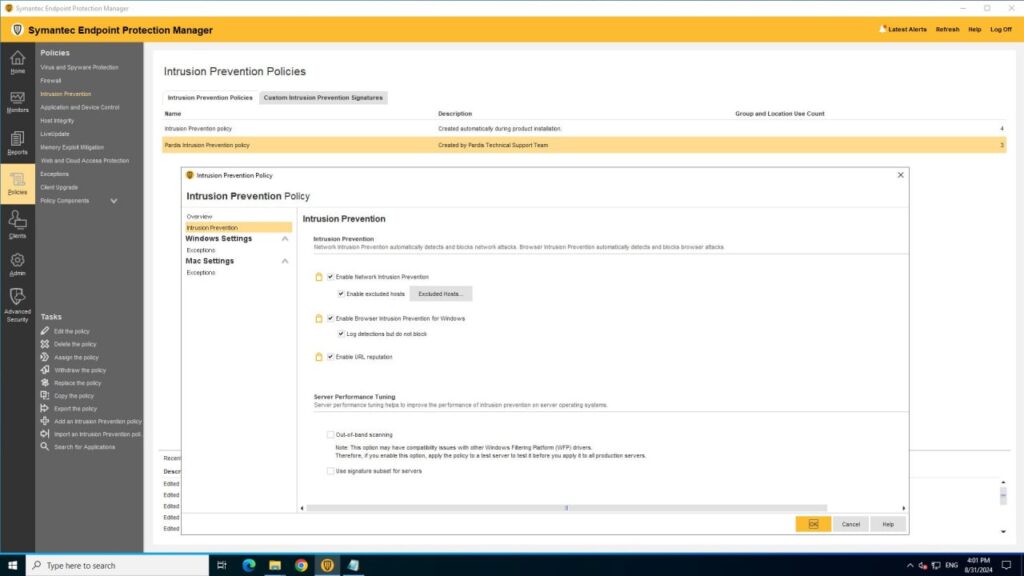

گام 4: فعالسازی سیستم جلوگیری از نفوذ (IPS)

- IPS برخی از تهدیداتی را مسدود میکند که تعاریف سنتی ویروسها به تنهایی نمیتوانند جلوی آنها را بگیرند. IPS بهترین دفاع در برابر دانلودهای خودکار است، که در آن نرمافزار بهطور خودکار از اینترنت دانلود میشود. مهاجمان اغلب از کیتهای بهرهبرداری برای اجرای حملات مبتنی بر وب مانند CryptoLocker از طریق دانلودهای مخفیانه استفاده میکنند.

- در برخی موارد، IPS میتواند با قطع ارتباط فرمان و کنترل (C&C)، مانع از رمزگذاری فایلها شود. سرور C&C یک کامپیوتر است که توسط یک مهاجم یا مجرم سایبری کنترل میشود و برای ارسال دستورات به سیستمهای آلوده و دریافت دادههای سرقت شده از شبکه هدف استفاده میشود.

- اعتبار URL از تهدیدات وب بر اساس نمره اعتبار یک صفحه وب جلوگیری میکند. گزینه “فعالسازی اعتبار URL” صفحات وبی را که نمره اعتبارشان زیر یک آستانه مشخص است، مسدود میکند. (این ویژگی از نسخه 14.3 RU1 به بعد در دسترس است). برای این منظور لازم است ویژگی URL Reputation را فعال کنید.

گام 5: مسدود کردن فایلهای PDF و اسکریپتها

برای مسدود کردن فایلهای PDF در Exceptions policy، روی Windows Exceptions کلیک کرده و سپس File Access را انتخاب کنید.

گام 6: دانلود Patches

جدیدترین Patches امنیتی را برای چارچوبهای برنامههای وب، مرورگرهای وب و افزونههای مرورگر دانلود کنید. برای این منظور لازم است موارد زیر را انجام دهید:

- از کنترل برنامهها و دستگاهها برای جلوگیری از اجرای برنامهها در دایرکتوریهای پروفایل کاربر، مانند Local و LocalLow استفاده کنید. برنامههای باجافزار خود را در بسیاری از پوشهها به غیر از Local\Temp\Low نصب میکنند.

- از EDR برای شناسایی فایلهایی با رفتار باجافزار استفاده کنید.

الف. ماکرو اسکریپتها را در فایلهای MS Office که از طریق ایمیل ارسال میشوند، غیر فعال کنید.

ب. روی Endpoints شناساییشده راست کلیک کرده و Isolate را انتخاب کنید. برای ایزوله و دوباره پیوستن نقاط پایانی از کنسول، باید یک سیاست Firewall قرنطینه در Symantec Endpoint Protection Manager داشته باشید که به یک سیاست Host Integrity اختصاص داده شده باشد.

گام 7: فعالسازی Memory Exploit Mitigation

این قابلیت از سیستم در برابر آسیبپذیریهای شناخته شده در نرمافزارهای بدون بهروزرسانی محافظت میکند. نمونههایی از این نرمافزارها شامل JBoss یا Apache web server هستند که مهاجمان از آنها سوء استفاده میکنند.

گام 8: فعالسازی AMSI و اسکن File-less

توسعه دهندگان برنامههای شخص ثالث میتوانند مشتریان خود را در برابر بدافزارهای مبتنی بر اسکریپت پویا و روشهای غیر متعارف حملات سایبری محافظت کنند. برنامه شخص ثالث از رابط Windows AMSI برای درخواست اسکن اسکریپت ارائه شده توسط کاربر استفاده میکند، که به کلاینت Symantec Endpoint Protection هدایت میشود. کلاینت با یک حکم پاسخ میدهد که نشان میدهد آیا رفتار اسکریپت مخرب است یا خیر. اگر رفتار مخرب نباشد، اجرای اسکریپت ادامه مییابد. اگر رفتار اسکریپت مخرب باشد، برنامه آن را اجرا نمیکند. در کلاینت کادر گفتگوی Detection Results وضعیت “Access Denied” را نمایش میدهد. نمونههایی از اسکریپتهای شخص ثالث شامل Windows PowerShell ،JavaScript و VBScript میشود. Auto-Protect باید فعال باشد. این قابلیت برای کامپیوترهای Windows 10 و نسخههای بعدی کار میکند که این ویژگی از نسخه 14.3 به بعد در دسترس است.

گام 9: فعالسازی Endpoint Detection and Response (EDR)

EDR بر رفتارها بهجای فایلها تمرکز دارد و میتواند دفاعها را در برابر حملات فیشینگ هدفمند و استفاده از ابزارهای Living-off-the-Land تقویت کند. بهعنوان مثال، اگر Word بهطور معمول در محیط مشتری PowerShell را اجرا نکند، باید این رفتار در حالت مسدود قرار گیرد. رابط کاربری EDR به مشتریان این امکان را میدهد که بهراحتی رفتارهای رایج که باید مجاز باشند، رفتارهایی که باید به آنها هشدار داده شود و رفتارهایی که باید مسدود شوند را درک کنند. همچنین میتوانید بهطور واکنشی به شکافهای امنیتی بهعنوان بخشی از تحقیق و پاسخ به هشدارهای حادثه پرداخته و همه رفتارهای مشاهده شده را در صفحه جزئیات حادثه بررسی کنید و قابلیت مسدود کردن این رفتارها را بهطور مستقیم از همان صفحه داشته باشید.

گام 10: فعالسازی Auditing

از ابزارهای Auditing استفاده کنید تا قبل از اینکه Ransomware فرصت گسترش پیدا کند، به بینش بهتری نسبت به Endpoints خود، هم در شبکه شرکت و خارج از شبکه شرکت، به دست آورید. برای این منظور از Memory Exploit Mitigation برای آزمایش False Positives استفاده کنید.

گام 11: تنظیمات Unmanaged Detectors

Unmanaged Detectors باید وجود داشته باشند تا بتوانند نقاط پایانی را که ممکن است محافظتی از آنها وجود نداشته باشد، شناسایی کنند.

پیشنهاد مطالعه:

| گامها | اقدامات |

|---|---|

|

اقدام لازم: سیاست حفاظت در برابر ویروسها و جاسوسافزارها را فعال کنید که بهصورت پیشفرض فعال است. | |

|

گام 2: فعالسازی تحلیل رفتاری (SONAR)

|

اقدام لازم: در سیاست حفاظت در برابر ویروسها و جاسوسافزارها، روی SONAR کلیک کنید و گزینه فعالسازی SONAR را انتخاب کنید. این گزینه بهصورت پیشفرض فعال است. |

|

گام 3: ویرایش تنظیمات Download Insight

|

اقدام لازم: Download Insight بخشی از سیاست پیشفرض حفاظت در برابر ویروسها و جاسوسافزارها - امنیت بالا است.

|

|

گام 4: فعالسازی سیستم جلوگیری از نفوذ (IPS)

|

___ |

|

گام 5:مسدود کردن فایلهای PDF و اسکریپتها |

اقدام لازم: در سیاست استثنائات، روی استثنائات ویندوز کلیک کرده و سپس دسترسی به فایل را انتخاب کنید. |

|

گام 6: بارگیری بهروزرسانیها

|

اقدام لازم:

اقدامات زیر را انجام دهید: |

|

گام 7: فعالسازی حفاظت از دسترسی وب و ابر و گذرگاه وب امن ابری Symantec (Cloud SWG)

| ___ |

|

گام 8: فعالسازی کاهش بهرهبرداری از حافظه

| ___ |

|

گام 9:فعالسازی AMSI و اسکن بدون فایل

| ___ |

|

گام 10: فعالسازی تشخیص و پاسخ به تهدیدات نقطه پایانی (EDR)

| ___ |

|

گام 11: فعالسازی ممیزی

|

اقدام لازم: از auditing tools برای بررسی مثبتهای غیر واقعی استفاده کنید. |

|

گام 12: راهاندازی شناسگرهای بدون مدیریت

| ___ |